Les fichiers de l’État, et les moyens d’y accéder

L’État collecte et exploite de plus en plus de données sur les citoyens. C’est une bonne chose car cela permet un meilleur traitement administratif, simplifie la gestion des ressources publiques, et d’une façon générale améliore la productivité tout en offrant davantage de possibilités. Mais l’État multiplie également le fichage des citoyens pour des raisons invoquées de sécurité; et le contrôle du contenu de ces derniers est difficile car ils ne sont pas publics, là encore pour des raisons invoquées de sécurité.

La loi prévoit malgré tout un regard possible — mais restreint — des citoyens sur ces données qui les concernent. L’accès se fait au travers de la CNIL, qui est la seule autorité pouvant alors agir au nom des citoyens qui la saisissent. Problème : la CNIL est tout sauf réactive et ouverte au publique.

J’ai commencé une — longue — démarche pour accéder au contenu de ces fameux fichiers à accès restreint, et comme prévu cela ne se passe pas très bien.

Documentation de la CNIL :

- Le droit d’accès Indirect ;

- Principaux fichiers en accès indirect (tiens, mais si ce sont les principaux fichiers, cela veut dire qu’il y en a d’autres, moins connus ?) ;

- Les courriers pour agir.

2014-08-29 : envoi à la CNIL du courrier de demande d’accès indirects aux fichiers de l’État

La demande initiale est un simple courrier, mentionnant les fichiers que je souhaite consulter, avec la référence du texte de loi me garantissant ce droit. Rien que du très banal.

Objet : Demande d’accès indirect aux fichiers de l’État

Madame la Présidente,

Conformément à l’article 41 de la loi du 6 janvier 1978 modifiée, je souhaite être informé des données me concernant dans les fichiers et services suivants, et en cas de refus d’accès de connaître la justification. Pouvez-vous me transmettre sous forme numérique une copie de ces données ?

• Fichier des personnes recherchées (FPR)

• Système d’information Schengen (SCHENGEN)

• Fichier des comptes bancaires (FICOBA)

• Réseau mondial visas (RMV 2)

• Police nationale (STIC)

• Gendarmerie nationale (JUDEX)

• Fichier National des Interdits de Stade (FNIS)

• Recueil de la documentation opérationnelle et d’information statistiques sur les enquêtes (ARDOISE)

• Fichiers de renseignement des services de l’information générale de la Direction Centrale de la Sécurité publique et de la Préfecture de Police de Paris

• Fichier de renseignement CRISTINA (Direction centrale du renseignement intérieur)

• Sécurité Extérieure (DGSE)

• Fichiers de sécurité militaire (DPSD)

• Fichier de renseignement militaire (DRM)

• Analyse criminelle (ANACRIM)

• Analyse et liens de la violence (SALVAC)Sincèrement,

Damien ClauzelPièces jointes : recto de carte d’identité et de carte vitale

L’encart de l’adresse pour envoyer les demandes ne précise aucune information sur l’envoi du courrier, mais le générateur de demandes mentionne qu’il faut utiliser un courrier recommandé. J’envoi un courrier simple, car il n’y a aucune raison pour moi de subir des frais supplémentaires.

2014-09-23 : courriel(s) de relance

Pas de nouvelle, bonne nouvelle ? Dans le doute, devant l’absence de réponse, je décide d’envoyer un simple courriel de rappel.

Objet : Relance de demande d’accès indirect aux fichiers de l’État

Madame,

Le 29 août 2014, j’ai adressé à la CNIL par courrier (copie en pièce jointe) une demande d’accès indirect aux fichiers de l’État pour les données me concernant.

Étant sans réponse de votre part, je vous relance donc par ce courriel, afin d’avoir la confirmation que ma demande a bien été prise en compte.

Sincèrement,

Damien Clauzel

Problème : dans les moyens de la contacter, la CNIL ne propose pas d’adresse courriel, mais uniquement des coordonnées téléphonique, fax, et un formulaire web; avec à côté un numéro de téléphone pour le service presse et un formulaire web pour le webmaster : Accueil du public : Aucun renseignement n'est assuré sur place. La CNIL ne reçoit pas le public. Vous pouvez toutefois déposer des plis à l’accueil

. Ça en dit très long du positionnement de la CNIL sur le numérique…

Quelques requêtes Google bien placées sortent une liste d’adresses courriel, pas forcément adaptées à ma demande (RH pour recrutement, etc.). Par exemple, les informations WHOIS donnent les coordonnées d’une personne rattachée au service juridique. L’annuaire du service public est aussi une bonne source pour trouver une personne à contacter directement[1]

Hop, mon courriel de relance est envoyé à la directrice de la Direction des relations avec les usagers et contrôle. Uh, wait… Déjà une réponse ?

Cette notification d'état de remise est générée automatiquement.

Échec de la remise aux destinataires

Mwouais… essayons le directeur adjoint, alors ? Cette fois, le courriel ne semble pas rejeté; reste à savoir s’il sera traité.

2014-10-01 : réponse de la CNIL

Dans un courrier de deux pages, la CNIL m’informe :

- qu’effectivement je demande bien des informations contenues dans des fichiers à accès indirects ;

- que certaines données du fichier FICOBA peuvent être demandés directement aux administrations, ce que mentionne pas la documentation du site web de la CNIL ;

- que la demande pour le fichier ANACRIM nécessite des informations complémentaires, ce que mentionne pas la documentation du site web de la CNIL ;

- que le fichier ARDOISE n’est plus d’actualité, alors qu’il est mentionné dans la documentation du site web de la CNIL ;

- que ça va être long (« plusieurs mois »).

2014-12-22 : premières informations obtenues par la CNIL

Dans ce courrier de deux pages, la CNIL m’informe :

- que je ne suis pas fiché par les services du renseignement territorial et que je ne figure pas dans le fichier TAJ. Étant français de naissance et n’ayant jamais quitté l’Union européenne, c’est plutôt normal ;

- que je ne suis pas concerné par l’enregistrement dans le fichier RMV2, car j’ai la nationalité française ;

- que la DGSI refuse de communiquer la moindre information sur ce qu’elle pourrait avoir sur moi, au nom de « la sûreté de l’État, la défense et la sécurité publique » ;

- que la DGSE refuse de communiquer la moindre information sur ce qu’elle pourrait avoir sur moi, au nom de « la sûreté de l’État, la défense et la sécurité publique » ;

- que la DPSD refuse de communiquer la moindre information sur ce qu’elle pourrait avoir sur moi, au nom de « la sûreté de l’État, la défense et la sécurité publique » ;

- que je dispose de deux mois pour déposer un recours contre le ministère de l’intérieur et le ministère de la défense, devant le Tribunal Administratif de Paris ;

- que la CNIL continue à traiter mes demandes encore en cours.

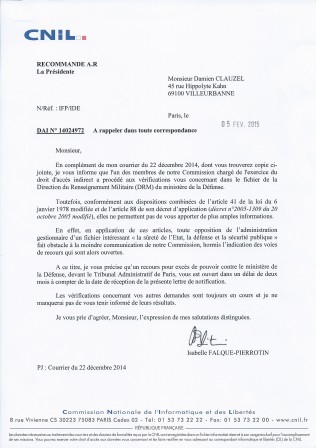

2015-02-05 : nouvelles informations obtenues par la CNIL

Dans ce courrier d’une page, avec en copie la réponse précédente, la CNIL m’informe :

- que la Direction du Renseignement Militaire refuse de communiquer la moindre information sur ce qu’elle pourrait avoir sur moi, au nom de « la sûreté de l’État, la défense et la sécurité publique » ;

- que je dispose de deux mois pour déposer un recours contre le ministère de la défense, devant le Tribunal Administratif de Paris ;

- que la CNIL continue à traiter mes demandes encore en cours.

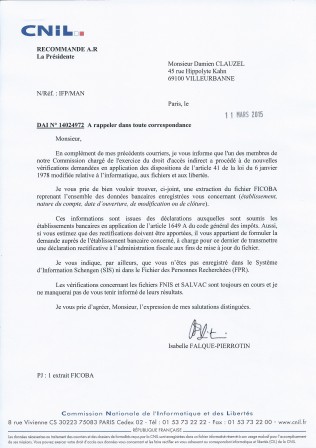

2015-03-11 : nouvelles informations obtenues par la CNIL

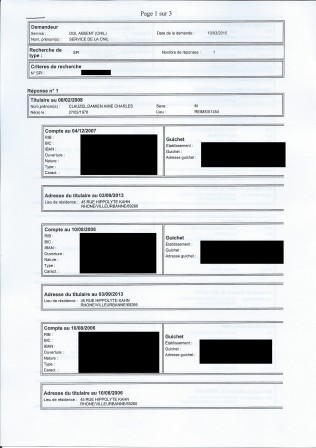

Dans ce courrier d’une page, avec en copie l’extrait FICOBA, la CNIL m’informe :

- qu’elle m’adresse une extraction du fichier FICOBA (fait 3 pages, je publie ici la première en noircissant mes informations bancaires), reprenant l’ensemble des données bancaires enregistrées me concernant (établissement, nature du compte, date d’ouverture, de modification ou de clôture) ;

- que je ne suis pas enregistré dans le Système d’Information Schengen ;

- que je ne suis pas enregistré dans le Fichier des Personnes Recherchées ;

- que la CNIL continue à traiter mes demandes encore en cours (FNIS et SALVAC).

Ce qui est important ici est que les informations du fichiers FICOBA sont erronées : elles m’attribuent la possession d’un compte bancaire dont j’ai demandé la fermeture il y a des années. Soit la banque n’a pas correctement procédé à la fermeture et ne m’a jamais adressé de relevé depuis (peu probable), soit elle a fait une erreur dans le relevé et la transmission des informations (probable), soit le fichier a été modifié ultérieurement en interne (peu probable). Je vais donc contacter la banque et demander des précisions.

On trouve également dans l’extrait du fichier FICOBA plusieurs fois les mêmes comptes, déclarés existant à différentes dates. Les données sont des instantanés des ajouts de nouveaux comptes bancaires, avec parfois un rappel d’autres comptes existants, mais pas tous. La logique de construction de l’extrait est assez difficile à comprendre, et surtout difficile à exploiter : il n’y a pas de liste complète à un moment donné, et la suppression de comptes n’apparaît pas. Je suppose qu’on doit pouvoir obtenir une meilleure vue en affinant la requête d’interrogation, mais en l’état c’est très difficilement exploitable.

Un élément intéressant est que la recherche dans le fichier FICOBA a été faite par mon №SPI, alors que les seules informations nominatives que j’ai fourni à la CNIL sont le recto de carte d’identité et de ma carte vitale. Je suppose donc que la table CNTDF de correspondance NIR/SPI a été utilisée pour me retrouver [2]. La section toulousaine de la Ligue des Droits de l’Homme présente bien cette interconnexion des fichiers.

Aussi, cet extrait FICOBA ne mentionne pas les comptes à l’étranger ; ce n’est d’ailleurs pas son rôle.

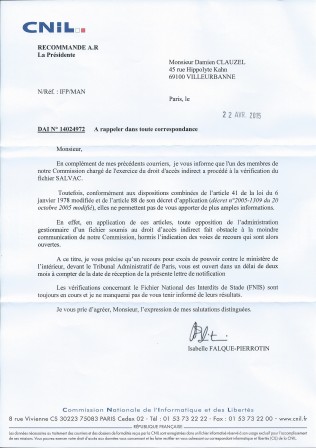

2015-04-22 : nouvelles informations obtenues par la CNIL

Dans ce courrier d’une page, la CNIL m’informe :

- que la demande d’informations convenues dans le fichier SALVAC a été faite, mais que les lois ne « permettent pas de vous apporter de plus amples informations » ;

- que je dispose de deux mois pour déposer un recours contre le ministère de l’intérieur, devant le Tribunal Administratif de Paris ;

- que la CNIL continue à traiter mes demandes encore en cours (FNIS).

La partie intéressante dans cette réponse est le paragraphe sur les informations obtenues du fichier SALVAC.

En application de ces articles [41 de la loi du 6 janvier 1978 modifié, et de l’article 88 de son décret d’application (№ 2005-309 du 20 octobre 2005 modifié)], toute opposition de l’administration gestionnaire d’un fichier soumis au droit d’accès indirect fait obstacle à la moindre communication de notre Commission, hormis l’indication des voies de recours qui sont alors ouvertes.

C’est à comprendre comme un refus catégorique de la part de la Direction Centrale de la Police Judiciaire que de communiquer la moindre information, invoquant le régime dérogatoire à la loi sur la sécurité intérieure.

C’est donc un fichier au contenu complètement opaque sur lequel les citoyens n’ont absolument aucun regard, même en passant par leurs représentants légaux. Il est non seulement impossible de vérifier la présence d’informations, mais aussi de s’assurer de leur exactitude et de leur pertinence.

Pire, ce fichier ne contient pas uniquement des informations sur les criminels, mais aussi sur les victimes. On peut donc être fichés par l’État indifféremment de son niveau de dangerosité pour la société. Inquiétant.

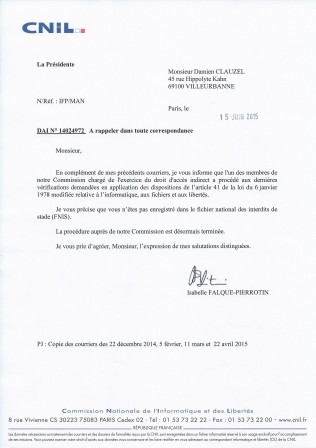

2015-06-15 : nouvelles informations obtenues par la CNIL et fin du dossier

Dans ce courrier d’une page, la CNIL m’informe :

- que je ne suis pas enregistré dans le fichier national des interdits de stade (FNIS) ;

- que la procédure est désormais terminée ;

- qu’elle me met en pièces jointes l’ensemble des courriers précédents. En fait, tous sauf l’extrait FICOBA et le premier courrier.

Aucune surprise ici, à part que pour la première fois le courrier a été envoyé au tarif « lettre verte » et non comme recommandé avec accusé de réception. 1,06€ au lieu de 5,05€, ça fait 4€ d’économie, ce qui n’est pas rien au vu du nombre de courriers envoyés pour chaque demande d’accès aux fichiers indirects.

Réflexions

En tout, il aura fallu 10 mois à la CNIL pour répondre à me demande d’accès à l’ensemble des fichiers indirects qu’elle liste sur son site web. La demande initiale a été un peu délicate à réaliser, car les moyens de contact de la CNIL sont peu évidents. Si j’étais mauvaise langue je dirais que c’est pour réaliser un filtrage des personnes motivées, mais je doute honnêtement que ça soit le cas. La CNIL étant sous financée et en sous effectif depuis des années, on comprend tout à fait qu’il puisse y avoir quelque hoquets. Mais une fois lancée, aucun besoin de faire de rappel, et les courriers arrivent tous seuls.

La durée de la procédure — 10 mois ! — m’a étonné. C’est long pour quelques simples demandes de consultation. En revanche, les réponses apportées par la CNIL sont très compréhensibles, c’est une très bonne chose.

S’il est effectivement possible de demander à accéder aux fichiers « sensibles » de l’État afin de connaître ce qu’ils contiennent à son sujet, en pratique la réalité est différente. Les services refusent de donner les informations demandées, au nom de « la sûreté de l’État, la défense et la sécurité publique ». De facto, le droit du citoyen prévu par la loi n’est pas effectif, et c’est problématique pour la transparence et la confiance.

Également, une demande comme celle que j’ai fait à la CNIL coûte cher : les courriers de réponse sont envoyés par recommandé avec accusé de réception. Je ne sais pas combien de personnes font des demandes d’accès aux fichiers indirects, mais avec plusieurs courriers de réponse par demande la facture monte vite[3]. Il serait intéressant de dématérialiser toute la procédure en proposant de consulter les résultats en ligne, ou mieux en utilisant des courriels chiffrés[4].

En outre, on met facilement en évidence la faible qualité des données de certains fichiers. Le problème d’actualisation des données dans une base à sources multiples est bien connu — et redouté — des informaticiens.

Expériences similaires

Il y a beaucoup de personnes en France qui sont les victimes de fichage erroné, avec plus ou moins d’impact sur la vie quotidienne. Les faux-positifs sont une des pires choses possibles en matière de fichage de renseignement, car non seulement on est abusivement répertorié, mais en plus on ne le sait pas, et les recours sont quasi impossibles car les services de renseignement/sécurité/justice/défense font tout ce qu’ils peuvent pour garder le contrôle sur leurs méthodes de travail. Se défendre, rectifier les informations, et obtenir un dédommagement pour le préjudice subit est une épreuve immense :

À suivre…

Notes

[1] Que les ayatollahs de la vie privée ne viennent pas hurler : c’est l’État lui-même qui publie ouvertement ces informations

[2] Arrêté du 28 mars 2006 relatif à la mise en service à la direction générale des impôts et à la Banque de France d'une procédure automatisée de transfert des données fiscales

[3] Un recommandé avec accusé de réception coûte 5,05€ en janvier 2015

[4] ce qui nécessite que le gouvernement avance sur la question de l’identité numérique, que les décrets soient mis en place, et les infrastructures déployées. Bref, ce n’est pas pour demain.