Dans le cadre de ses travaux de recherche sur les formes de démocratie en politique, Jonathan Bocquet m'a posé quelques questions sur le vote électronique, la perception que j'en ai, et comment le Parti Ꝓirate se positionne à son sujet.

tl;dr : Le vote électronique est compliqué, mais il faut y passer dès que c'est fiable.

Les outils de vote

Question : Dans quelle mesure le vote électronique est-il souhaitable et réalisable ?

Concrètement, le gros avantage du vote papier est l'accessibilité : tout le monde, même les illettrés, peuvent participer au dépouillement : il suffit de faire une croix sur un tableau chaque fois qu'on voit un dessin particulier sur le bulletin. Pour connaître le résultat, on regarde le candidat qui a le plus de croix. C'est ce qui rend le vote papier si fort : tout le monde peut voir de ses propres yeux ce qui se passe.

Le vote électronique supprime cette possibilité à cause de la dématérialisation : on est obligé de faire confiance à la machine (et donc aux informaticiens qui l'ont conçue, à ceux qui la font tourner, etc). Les procédures de vérifications sont délicates, la fraude numérique est difficile à suivre, etc. Les arguments sont connus.

Ceci dit, le vote électronique présente des avantages : rapidité de déploiement d'un vote par internet (ce qui veut dire que les citoyens doivent avoir un accès au net), coût de mise en place d'un vote très faible, rapidité et fiabilité du comptage des voix (si pas de fraude, bien sur :)…

Les machines numériques à voter, en revanche sont une aberration : elle prennent le pire des 2 approches : non seulement ça coûte cher, c'est complexe, mais en plus ça introduit le doute dans la fiabilité. À proscrire.

Donc avec les 3 systèmes (papier, machine et internet), il y a du pour et du contre; mais le contre est bloquant car un vote doit absolument être perçu comme fiable pour être accepté par les citoyens (qui voterait dans une procédure pertinemment connue pour être sciemment faussée ?)

Les chercheurs scientifiques se sont donc penché sur cette question : comment concevoir un vote numérique qui répondrait aux critères d'admissibilité tout en proposant un gain sur le vote papier actuel ? On commence à avoir des réponses, via notamment le bulletin de vote à coupon détachable[1].

Pour un vote entièrement dématérialisé, des choses se font du côté du gouvernement via le projet d'identité numérique, IdéNum[2]. On commence à avoir un certain retour d'expérience avec des travaux réalisés dans le cadre des impôts et de la santé, au niveau du couplage de la garanti de l'identité et l'anonymisation des données tout en les traçant.

Mais au final, même si je suis convaincu qu'on disposera de méthodes et d'outils pour réaliser des votes entièrement numériques (ce qui serait Bien à mon sens), ça sera un problème politique et même de société : veut-on d'un vote qui ne soit pas papier ?

Les outils de vote au sein du Parti Ꝓirate

Question : Est-ce que certaines décisions du PP ont déjà été prises électroniquement ? via un sondage forum formalisé ou non formalisé ? autre ?

Au niveau du PꝒ, pas de position officielle car c'est le bordel : des gens sont paranoïaques sur tout ce qui touche à l'identité sur le net, et d'autres veulent plus d'ouverture, donc pas moyen de trancher en l'état. D'où l'intérêt des cellules locales qui permettent de forger des convictions propres à des groupes de personnes, qui peuvent même aller à l'encontre (dans une certaine mesure) de la politique générale du PꝒ.

De très nombreux votes mineurs informels sont toutefois réalisés de façon électronique : choix du design de la carte de membre, de version d'une affiche, de formulation de phrase dans une publication, choix de date de réunion, etc.

Habituellement, ça se fait sur les forums (qui sont un des outils de travail du PꝒ), mais ça se fait aussi par Doodle ou Pollen. Ça dépend le public ciblé, et le type de vote qu'on veut.

Pour les votes majeurs, on est contraints (et encadrés) par les statuts de l'association (et maintenant de la législation des partis politiques).

La démocratie liquide

Question : J'ai vu aussi que le PP expérimente un outil de démocratie liquide, tu peux m'en dire plus ?

C'est un type de prise de décision basé sur la fluidité des voix des votants. En gros, pour chaque vote, tu peux déléguer ta voix à n'importe quel autre votant pour qu'il s'exprime à ta place (tu n'as pas le temps, tu fais confiance à son jugement pour qu'il fasse bon usage de ta voix, etc). À tout moment, tu peux reprendre ta voix et la confier à quelqu'un d'autre, ou l'utiliser directement. Un votant peut être dépositaire d'un nombre quelconque de voix d'autres votants, et peut également transmettre à une autre personne les voix qui lui ont été confiées. Bien sur, chaque votant à moyen de connaître exactement qui détient sa voix à un moment donné. Au moment du vote, on fige les voix exprimées et on regarde les scores.

Le principe est donc que chacun peut représenter d'autres personnes, grave à un mécanisme « liquide » (transitif, réversible et accumulable).

Cela est sensé permettre une démocratie plus directe que celle par représentation classique (où la voix des citoyens est capturée par leurs représentants).

Mais il y a des pendants : le populisme, la délégation systématique « par défaut » de sa voix, etc.

Les pirates allemands l'utilisent depuis un moment, dans le cadre de l'adhocratie, et le PꝒ français met ça en place.

Question : Est ce que la démocratie liquide a déjà été expérimentée en interne au PP? Si oui sur quels sujets ?

Oui, mais juste à titre de manipulation, pour voir ce que ça donnait sous la main et vérifier que ça permettait bien de faire ce qui était promis :)

Une instance est en train d'être déployée sur un serveur du PꝒ, mais ça demande un peu de travail.

Fiabilité des méthodes de votes

Question : Dans quelle mesure selon toi on peut être contre les discours qui voient internet comme un danger, et à côté de ça être méfiant quand au vote électronique ? Qu'est ce qui peut expliquer une telle position ?

Tout simplement, c'est l'expérience qui nous pousse à la prudence. Les mises en place aux USA ont été catastrophiques, avec plusieurs cas de fraudes avérées sur des machines à voter, avec différents vecteurs d'attaque.

Le principal problème vient de l'opacité de ces machines à voter : le marché est attribué à un industriel qui les conçoit selon un cahier des charges, et qui garanti ensuite leur fiabilité. Problème : quand des essais indépendants sont réalisés, sans aucune aide (documentation, entretiens avec les ingénieurs, etc), on découvre que c'est bourré de défaut de conceptions. Et donc qu'il est compliqué d'accorder confiance au processus de vote.[3]

Une solution simple serait d'ouvrir les sources et plans de ces machines à voter, afin que chacun (expert ou non) puisse les examiner. Problème : les entreprises refusent en invoquant des brevets, secret de fabrication, etc. Donc les citoyens sont obligés de faire confiance à un système opaque, piloté au final par de grands industriels. Pas terrible du point de vue démocratique.

En ce sens, les machines à voter son mauvaises. On retrouve les mêmes reproches pour le vote électronique via internet : systèmes opaques sans contrôles.

Fondamentalement, je ne suis pas opposé à l'utilisation de la technologie dans le processus de vote, mais cela doit être fait Correctement.

Rapport de l'humain au vote électronique

Question : Quand tu parles de paranoïa sur tout ce qui touche à l'identité sur le net, qu'est ce que tu entends par là par rapport au vote électronique ?

L'idée qu'on pourrait connaître le vote et donc les choix politiques d'un "votant électronique"en le traçant ?

Sur internet, une personne est confrontée à plusieurs problématiques opposées et complémentaires quand il s'agit de son identité :

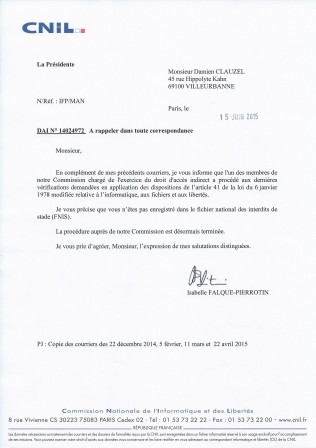

- Elle doit pouvoir prouver sans équivoque son identité, quand elle le souhaite : par exemple pour interagir avec sa banque, les administrations, exercer une activité professionnelle, etc.

- Elle doit pouvoir masquer son identité, quand elle le souhaite : pour exprimer une opinion sans être inquiété, pour avoir une vie privée… privée, etc.

- Elle doit pouvoir ne pas laisser de traces de son activité sur internet qu'elle ne souhaiterait partager. Ce point est le plus délicat à formaliser et à comprendre. Par exemple, une personne peut vouloir partager ses photos de vacances, y compris publiquement, mais ne pas souhaiter que l'on sache quand et où elle a réalisé ce partage (sa localisation dans l'espace et le temps ne regarde personne) Ou bien, une personne peut souhaiter effectuer un achat en ligne, sans que le vendeur puisse établir un profile de consommateur à partir de sa navigation sur la boutique; mais qu'il sache ce qu'elle achète ne pose pas de soucis

Le risque du ① est l'usurpation d'identité. Si le système d'identification est mal conçu ou mal utilisé, une personne peut se faire voler son identité numérique, et donc se faire vider son compte en banque, voir son vote à une élection détourné, etc. Les enjeux sont énormes, donc le principe de précaution est d'usage.

Le risque du ② est le faux sentiment d'anonymat. Si le système d'anonymat est mal conçu ou utilisé, une personne peut se faire démasquer alors quelle pensait être protégée. Ça fait aussi très mal.

Le risque du ③ est la fuite d'informations personnelles. Si le système d'anonymat est mal conçu ou mal utilisé, on a une jolie violation de la vie privée de la personne, et à son insu. Pas glop.

Le vote électronique rassemble une combinaison de ces 3 problématiques : je dois pouvoir voter en sachant que ma voix est traitée de participation fiable (elle ne peut pas être modifiée), tout en empêchant quiconque de savoir comment j'ai voté (franchement délicat, ça), tout en protégeant les modalités de mon vote — quand, comment et pourquoi j'ai voté ainsi — (faisable assez aisément). La combinaison de ces critères pèse très lourd sur la conception et la mise en œuvre, et ce sur toute la chaîne (de l'humain au dépouillement, en passant par le stockage et la vérification par des tiers).

Et comme le vote est un élément crucial de notre société, on ne peut pas se permettre de faire n'importe quoi. Les industriels ADORERAIENT signer des contrats avec l'état pour vendre et entretenir des dizaines de milliers de machine à voter… avec tous les systèmes d'informations qui vont derrière. Curieusement, je suis sur que Thales ou Dassault emporteraient le marché…

Je suis franchement en faveur du vote électronique mais les risques connus sont très grands, sans parler des attaques informatiques qui auront nécessairement lieux contre le système (venant de France ou de l'étranger, d'ailleurs), donc tant qu'on ne disposera pas d'un système sur et fiable à grande échelle, je pense qu'il restera cantonné aux votes de petites ampleurs. Ils existent de nombreuses solutions qui ont fait leur preuves, mais pour diverses raisons techniques et d'usages on ne peut pas faire un passage à l'échelle de la nation.

La confiance dans le vote aléatoire

Question : En dehors du vote électronique, se pose aussi la question du "choix électronique" notamment pour les tirages au sort. Le parti pirate allemand a tiré ses candidats au sort lors des dernières élections. A grande ampleur là aussi, il faut un programme informatique, est-ce que cela ne pose pas les mêmes problèmes de confiance ?

La confiance dans l'aléatoire est également importante, mais ne pose pas de soucis.

La question de l'aléatoire en informatique est désormais correctement maîtrisée pour pouvoir surmonter les problèmes usuels. On peut donc facilement générer de l'aléatoire, à partir d'un ordinateur courant, suffisamment aléatoire pour être utilisable; voir même générer de l'aléatoire fort à partir de phénomènes physiques provenant d'appareils de mesures reliés à un ordinateur.

Une solution très simple pour générer de l'aléatoire de façon fiable, et au vu de tous, est le tirage de dés devant une webcam diffusant en direct l'événement. D'une façon purement immatérielle, on peut également s'appuyer sur des méthodes distribuées : tout le code source est ouvert, chaque participant génère un partie de l'aléatoire et c'est la combinaison des fragments qui donne le résultat final.